Atlassian Confluence 漏洞允许远程代码执行

Atlassian Confluence重要漏洞警告

关键要点

Atlassian 报告,Confluence 存在严重漏洞,允许未经身份验证的用户进行远程代码执行RCE。使用 Confluence Data Center 和 Server 版本 8 的客户需更新至至少 854,推荐立刻更新到最新版本 855。此漏洞被评为CVSS最高分10,攻击者可在低复杂度攻击中实现 RCE。尽管尚未发现针对该漏洞的活跃利用,但所有用户仍需引起警惕。Atlassian 警告称,Confluence 的一个严重漏洞允许未经身份验证的用户在未打补丁的版本中执行远程代码RCE,对此公司在周二发布了警告。使用 Confluence Data Center 和 Server 版本 8 的客户,如果未更新至至少 854于12月5日发布,则会受到影响。公司建议所有客户立刻更新至最新的 Confluence 版本 855。

一位 Atlassian 发言人在周三告诉 SC Media,公司目前没有发现 CVE202322527 被活跃利用的证据。

最新的 Atlassian CVE获得最高CVSS评分

这个严重的 Confluence 漏洞被追踪为 CVE202322527,由于攻击者能够以低复杂度攻击实现 RCE,并且不需要身份验证,因此被 Atlassian 评为CVSS最高分10 分。

尽管 Confluence 客户的实例未连接互联网且不允许匿名访问,但仍然可能因此漏洞而面临风险,阿特拉西安表示。

黑洞vp(永久免费)加速器“多个入口点的可能性以及链接攻击的存在,使得列出所有可能的妥协指标变得困难。” 公司在向客户发布的 FAQ 中表示。

CVE202322527 是一种模板注入漏洞,类似于CVE202322522,后者也危及 Confluence Data Center 和 Server 上的 RCE。然而,早期的漏洞需要身份验证,而最新的漏洞则可被未经身份验证的攻击者利用。

这个漏洞是由安全研究员 Petrus Viet 于 12月13日作为 Atlassian 的漏洞悬赏计划的一部分发现并报告的。尽管在报告时,因 OGNL Guard 的实施,漏洞已经偶然被修复,但 Atlassian 仍然因需要公开公告此严重缺陷而给予了奖励。

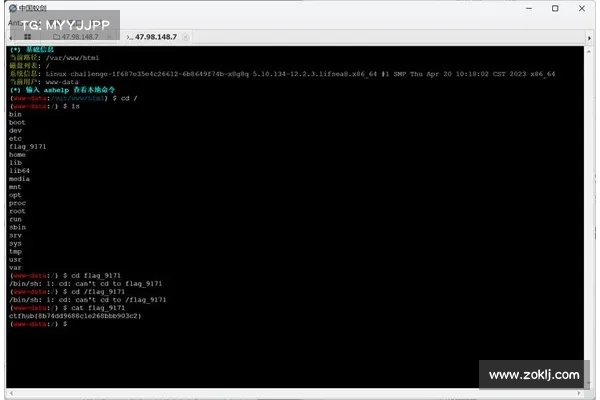

Viet 在其 X 账号上发布的截图 中展示了利用这个漏洞的特制 HTTP POST 请求的使用。