TLS 启动攻击获取 Azure Kubernetes Services 集群的访问权限 媒体

Microsoft Azure Kubernetes Services 漏洞导致特权提升风险

关键要点

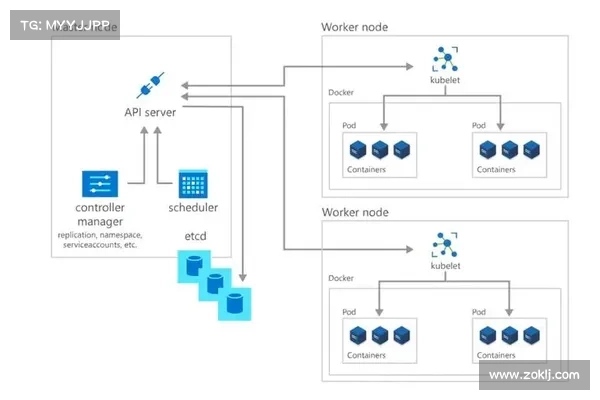

发现的漏洞允许攻击者在某些 Microsoft Azure Kubernetes 服务 (AKS) 集群上实现特权提升。被攻击者可以获取敏感信息,可能导致数据泄露、财务损失和声誉损害。攻击者可以通过执行命令来读取集群内所有机密。修补方案已发布,但组织仍需加强安全配置和监控。最近,研究人员发现一个漏洞,可能使拥有访问权限的攻击者在存在安全隐患的 Microsoft Azure Kubernetes 服务 (AKS) 集群中提升特权,进而获取用于服务的凭证。

根据 Mandiant 研究人员 在8月19日的一篇博客文章,利用此漏洞的攻击者能够获得敏感信息,这可能导致数据被盗、财务损失及声誉受损。

Mandiant 的研究人员指出,一个在 AKS 集群中具备命令执行权限的攻击者,可以下载用于配置集群的 配置文件,提取传输层安全性 (TLS) 启动令牌,并进行 “TLS 启动攻击”,从而读取集群内的所有机密。

Bambenek Consulting 的总裁约翰班贝克John Bambenek解释道,TLS 启动攻击利用了 Kubernetes 节点中 TLS 客户端证书自动配置的缺陷。拥有本地访问权限的攻击者可以操纵这一过程,最终获取一个具有解密集群中任何正在运行服务的机密权限的证书,只要他们能在任何节点上获得命令行访问权限。

“主要风险在于恶意内部人员试图窃取他们没有权限的应用机密,”班贝克表示。“由于这个漏洞出现在 Azure 本身,微软需要在自己的基础设施上发布修复,并已经完成了此修复。唯一需要考虑的防御措施是限制仅对所需服务的访问网络策略,这将能防止类似攻击。”

海外npv加速器下载

海外npv加速器下载Critical Start 的网络威胁研究高级经理卡莉古恩瑟Callie Guenther表示,虽然微软已修补此问题,但安全团队必须立即审核他们的 AKS 配置,特别是在使用 Azure CNI 进行网络配置和 Azure 进行网络策略的情况下。古恩瑟还提到,团队应旋转所有 Kubernetes 密钥,强制执行严格的 Pod 安全政策,并实施强有力的日志记录和监控以侦测任何可疑活动。

“虽然这个漏洞非常严重,要求迅速采取措施,但它属于第二阶段攻击,意味着需要先前对 Pod 的访问,”古恩瑟说道,她还是 SC Magazine 的专栏作家。“因此,它应根据组织的威胁环境进行相应的优先级排序。”

DoControl 的产品副总裁盖罗斯坦Guy Rosenthal指出,使此问题特别令人担忧的是,攻击者不需要根访问权限或特殊网络权限就能利用此漏洞。罗斯坦表示,他们只需破坏集群中的一个 Pod,从而可能访问整个集群中的敏感信息,包括各种服务的凭证。

“这就像是给了某人王国的钥匙,仅仅因为他们设法潜入了庭院,”罗斯坦说。“虽然微软已修补了这个特定问题,但它突显了云安全领域面临的更广泛挑战。随着我们构建越来越复杂、互联的系统,我们也在创造新的攻击面,这些攻击面可能并不立即显现。仅仅保护前门是不够的我们需要考虑每一个可能的入口点,即使是那些我们不知道存在的。”

事件描述漏洞类型特权提升影响范围Microsoft Azure Kubernetes 服务 (AKS)安全建议审核 AKS 配置、旋转 Kubernetes 密钥、实施严格的 Pod 安全政策和强有力的日志监控